Анықталған АҚ инцидентінің техникалық егжей-тегжейліктері

2023 жылғы 6 қаңтарда сағат 9:42-де Telegram мессенеджеріндегі «ҚР ақпараттық қауіпсіздігі» чатына компьютерлердің шифрлаушы вируспен зақымдалғаны туралы хабарлама түсті.

2023 жылғы 6 қаңтарда сағат 12:00-де аталған ұйымға Компьютерлік инциденттерге ұлттық әрекет ету қызметінің (бұдан әрі-КИҰӘҚ) мобильді тобы жіберілді.

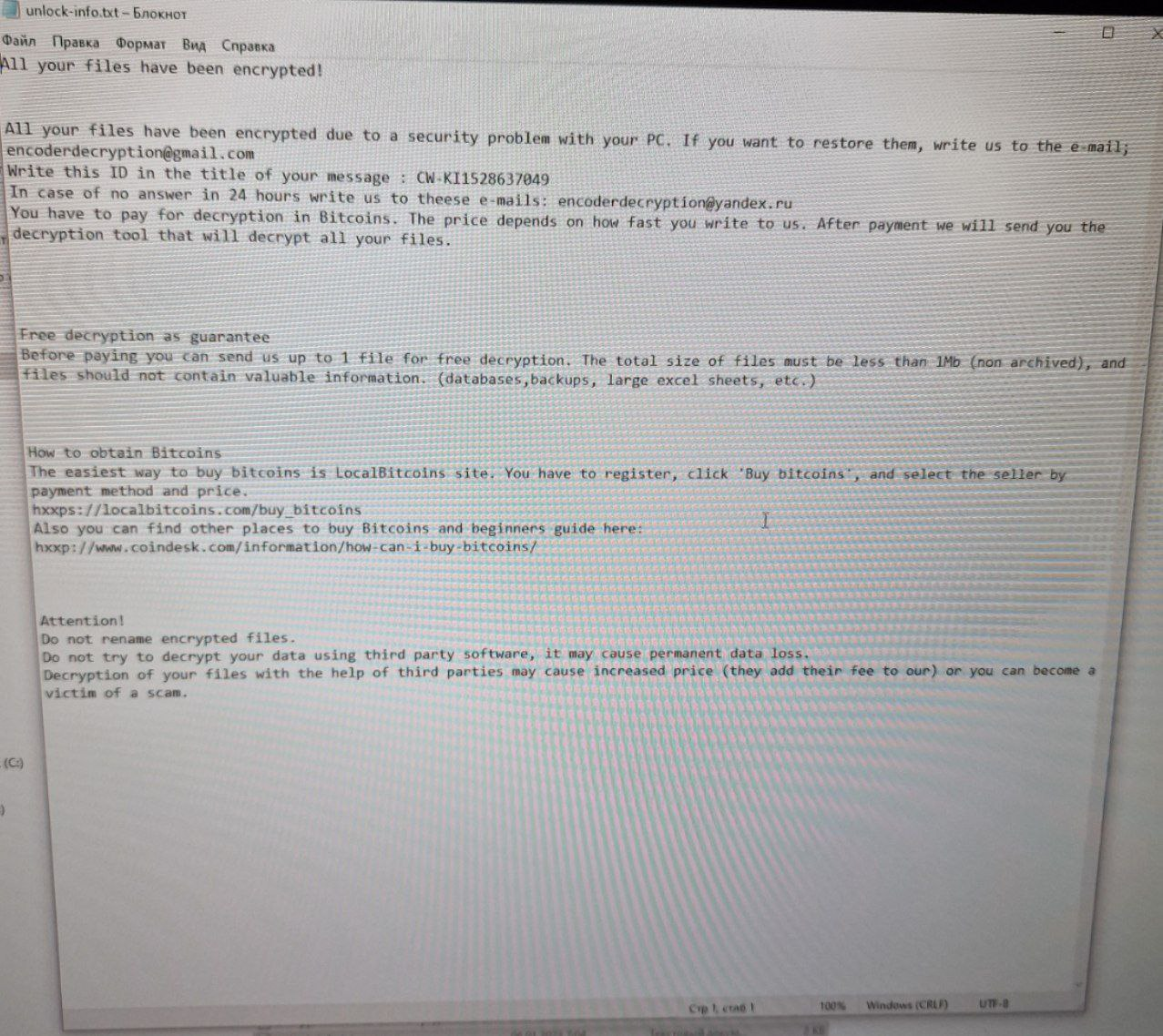

№1сурет. Өтеп алу туралы хабарлама

Көшпелі жұмыстар барысында ұйымның ақпараттық қауіпсіздік жөніндегі мамандары АҚ инцидентіне әрекет ету шеңберінде зақымдалған хосттарды желіден оқшаулағаны анықталды.

КИҰӘҚ қызметкерлері ақпараттық қауіпсіздік инцидентін зерттеу барысында үш қызметкердің зақымдалған жұмыс станцияларын және ұйымның барлық қызметкерлері үшін ортақ директория болып табылатын «share» желі папкасының деректерін, сондай-ақ шифрлаушы вирустың өзіндік әрекеттерін айқындады:

• желіні сканерлеу;

• процестерді ажырату және іске қосу;

• вирусқа қарсы бағдарламалық қамтылымдарды жою;

• логтау журналдарын тазалау;

• директорийлерді шифрлау;

• шифрді ашу мен өтеп алу туралы ақпарат.

Инциденттің толық көрінісін анықтау үшін КИҰӘҚ қызметкерлері зақымдалған 5 жұмыс станциясының бейнелері мен желіаралық экранның бейнесін сұратты.

Зақымдалған жұмыс станцияларының ұсынылған бейнелері зерттелгеннен кейін мыналар анықталды:

Желіаралық экраны бар сервердің бейнесі:

1) Warning.log (root/winroute/logs/warning.log) және alert.log (root/winroute/logs/alert.log) лог-файлдарында 192.168.100.2. IP-мекенжайымен Active Directory серверінде авторланудың көптеген әрекеттері туралы жазбалар бар – 2023 жылғы 4 қаңтарда сағат 10:29:11 бастап 10:58:16 дейін.

1-кесте. Active Directory-де авторлану әрекеттері

Warning.log

[04/Jan/2023 10:29:11] Connection limit per minute for source address ‘192.168.100.2’ reached (limit: 1400)

——————————————

[04/Jan/2023 10:58:16] Connection limit per minute for source address ‘192.168.100.2’ reached (limit: 1400)

alert.log:

[04/Jan/2023 10:29:11] CONNLIMIT(SRC_PER_MIN) connlimit=”1400″ firewall=”control.random_domen.kz” haparty=”” hostip=”” hostname=”” srchost=”192.168.100.2″ srcip=”192.168.100.2″ username=””

2) http.log (root/winroute/logs/http.log) лог-файлында 2023 жылғы 5 қаңтарда сағат 07:54:31 бастап 07:54:57 дейін (192.168.100.28) құрылғысынан желіаралық экран орнатылған (192.168.100.22) серверді сканерлеу туралы жазбалар бар.

2-кесте. 192.168.100.28 IP-мекенжайынан желіаралық экранды сканерлеу

192.168.100.28 – [05/Jan/2023:07:54:31 +0600] “GET http://192.168.100.22/ HTTP/1.1” 403 0

………………………………….

192.168.100.28 – – [05/Jan/2023:07:54:51 +0600] “GET http://192.168.100.22/template/swagger-ui.html HTTP/1.1” 403 0

192.168.100.28 – – [05/Jan/2023:07:54:52 +0600] “GET http://192.168.100.22/backup.7z HTTP/1.1” 403 0

192.168.100.28 – – [05/Jan/2023:07:54:52 +0600] “GET http://192.168.100.22/back.7z

…………………………………

192.168.100.28 – – [05/Jan/2023:07:54:57 +0600] “GET http://192.168.100.22/№4.gz HTTP/1.1” 403 0

3) filter.log (root/winroute/logs/filter.log) лог-файлында 2023 жылғы 6 қаңтарда сағат 05:54:57 бастап 08:31:44 дейінгі аралықта 46.149.110.67 IP-мекенжайынан туындаған әлдебір қалыпсыз белсенділік туралы жазбалар бар.

3-кесте. 46.149.110.67 IP-мекенжайынан туындаған қалыпсыз белсенділік

06/Jan/2023 05:54:57] ALLOW “Internet access (NAT)” packet from Ethernet 3, proto:TCP, len:1500, 46.149.110.

67:80 -> X.X.X.X:59094, flags:[ ACK ], seq:67154041/1655584271 ack:1885682808, win:988, tcplen:1448

—————————————————-

[06/Jan/2023 05:54:57] ALLOW “Internet access (NAT)” packet to Ethernet 3, proto:TCP, len:80, X.X.X.X

:59093 -> 46.149.110.67:80, flags:[ ACK ], seq:3930655613/1085478503 ack:1840099498, win:7942, tcplen:0

[06/Jan/2023 05:54:57] ALLOW “Internet access (NAT)” packet to Ethernet 3, proto:TCP, len:80, X.X.X.X

:59093 -> 46.149.110.67:80, flags:[ ACK ], seq:3930655613/1085478503 ack:1840102394, win:7964, tcplen:0

[06/Jan/2023 05:54:57] ALLOW “Internet access (NAT)” packet to Ethernet 3, proto:TCP, len:80, X.X.X.X

:59093 -> 46.149.110.67:80, flags:[ ACK ], seq:3930655613/1085478503 ack:1840102394, win:7987, tcplen:0

——————————————————–

Строка 1443508: [06/Jan/2023 08:31:44] ALLOW “Internet access (NAT)” packet from Ethernet 4, proto:TCP,

len:40, 192.168.100.90:49217 -> 46.149.110.67:80, flags:[ FIN ACK ], seq:3864624169/371 ack:181634219,

win:1024, tcplen:0

Строка 1443509: [06/Jan/2023 08:31:44] ALLOW “Internet access (NAT)” packet to Ethernet 4,

proto:TCP, len:40, 46.149.110.67:80 -> 192.168.100.90:49217, flags:[ ACK ], seq:181634219/461065

ack:3864624170, win:237, tcplen:0

Строка 1443510: [06/Jan/2023 08:31:44] ALLOW “Internet access (NAT)” packet from Ethernet 3,

proto:TCP, len:52, 46.149.110.67:80 X.X.X.X:49217, flags:[ ACK ],

seq:3659520191/3478347037 ack:40475z56715, win:1076, tcplen:

2. #1 бейнесін зерттеу:

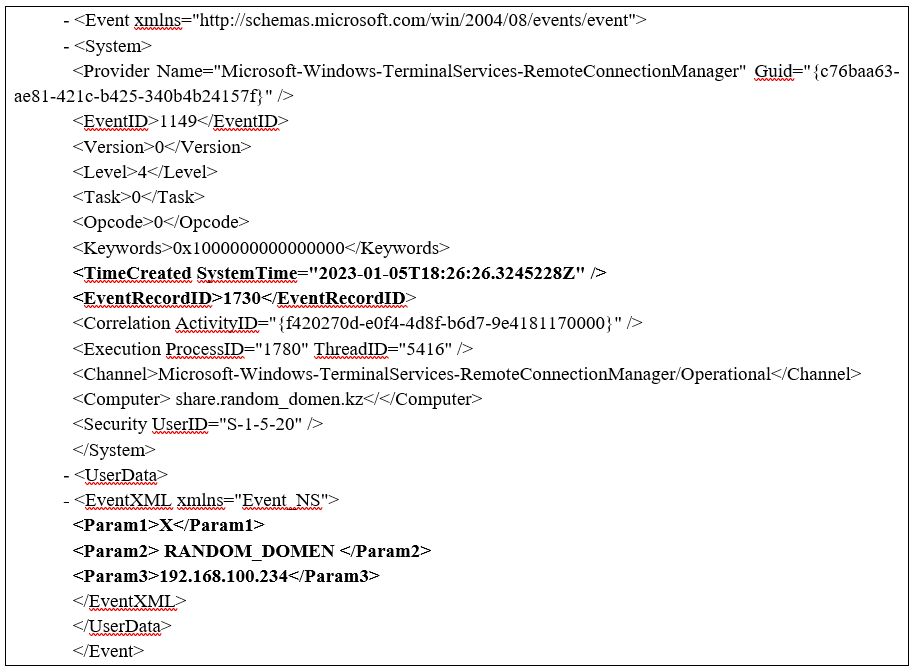

1) 2023 жылғы 5 қаңтарда сағат 18:26:26-да 192.168.100.234 IP-мекенжайы бар құрылғы «Share» желі папкасына қашықтан қосылуды жүзеге асырғаны анықталды. Бұл IP-мекенжай ұйымның 1С-серверіне тиесілі және оған RDP хаттамасы бойынша қосылу жүзеге асырылған.

2) «Windows оқиғалар журналы» лог-файлдарының жазбаларына сүйене отырып, осы құрылғыда жазғының жұмыс істеуі үшін пайдаланылатын «X» пайдаланушының есептік жазбасы жария етілгені айқындалды.

3) зиянкестің белсенділігі туралы мәліметтерді іздеу мен жинау мақсатында осы құрылғының бағдарламалардың іске қосылуы туралы ақпаратты қамтитын Amcache.hve журналы зерттелді. Зерттеудің нәтижелері бойынша «FileZilla» бағдарламалық қамтылымы анықталды. Бағдарламаның функционалы файлдарды желі бойынша тасымалдауға бағытталған. Болжаммен, зиянкес құралдарды құрбанның инфрақұрылымына тасымалдауды 2023 жылғы 5 қаңтарда сағат 23:55-те жүзеге асырған. Желі папкасының деректерін шифрлау алдында келесі бағдарламалар пайдаланылып, ақпаратты қорғау құралдары жойылған: keswin_11.5.0.590_ru_aes56.exe, KVRT.exe, ccsetup577.exe, f5l61v3z.exe.

4) зиянкестің осы құрылғыдағы белсенділігі туралы ақпаратты іздеу мен жинау мақсатында «X» пайдаланушының әрекеттері туралы ақпаратты қамтитын Ntuser.dat журналы зерттелді.

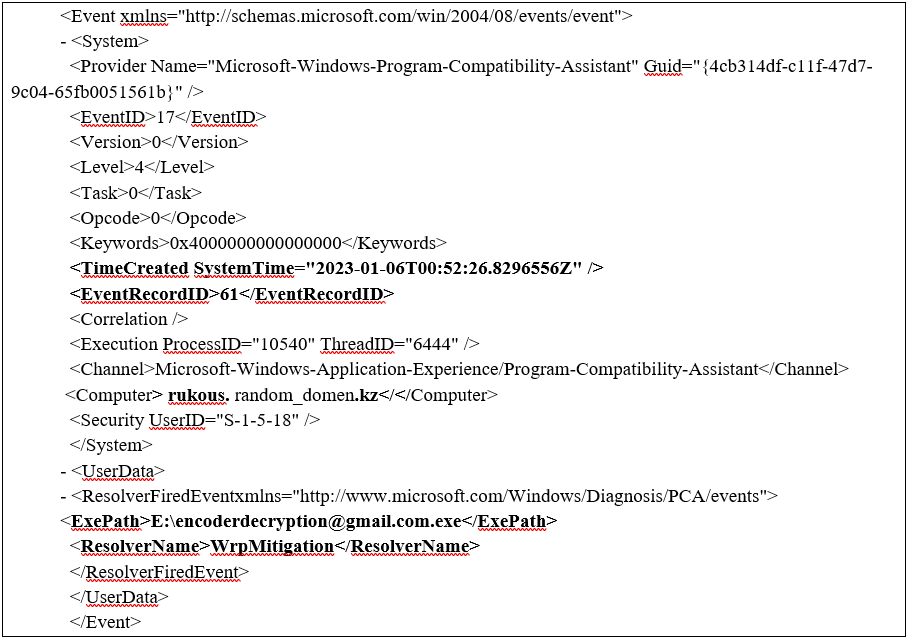

UserAssist тізілімінде іске қосылған бағдарламалар туралы жазба, соның ішінде encoderdecryption@gmail.com.exe (C:\Users\X\Desktop\encoderdecryption@gmail.com\encoderdecryption@gmail.com.exe) шифрлаушы вирустың іске қосылғаны туралы жазба бар.

encoderdecryption@gmail.com.exe файлы 5 қаңтарда сағат 23:53:49ч-да іске қосылды.

3. #2 бейнесін зерттеу:

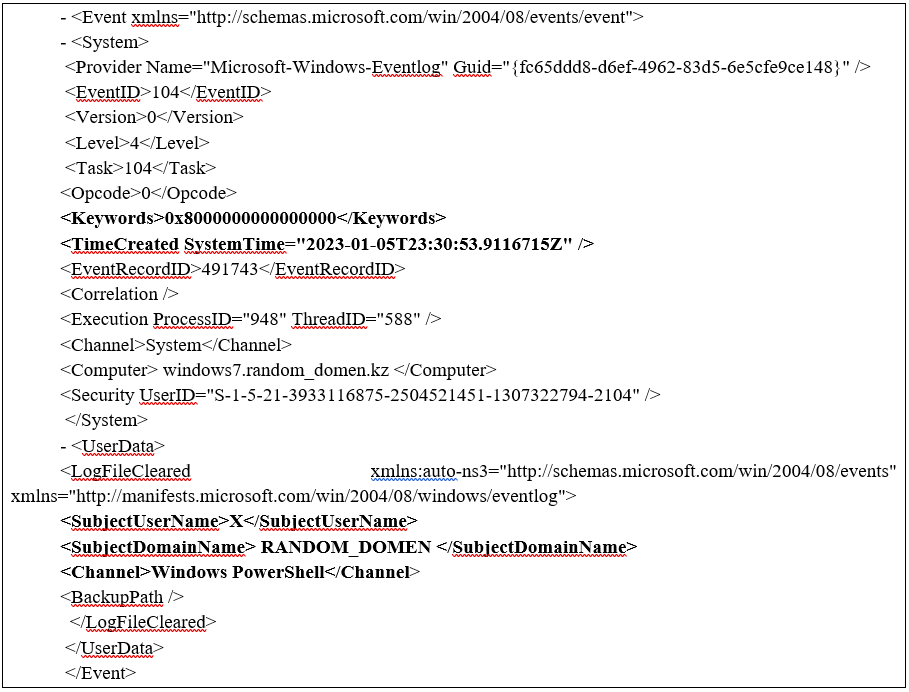

1) зиянкестің іздерін айқындау мен шифрлаушы вируспен зақымдауға ұшыраған объектілерді белгілеу мақсатында «Windows оқиғалар журналы» лог-файлдары зерттелді. «Windows PowerShell» лог-файлында 5 қаңтарда сағат 23:30:53-те «X» пайдаланушының есептік жазбасындағы лог-файлында жазбаларды тазалау туралы жазба бар. Бұл «X» пайдаланушының лог-файларды тазалауды жүзеге асыруға мүмкіндік беретін артықшылықты құқығы бар екенін дәлелдейді. Алайда, ұйымның қызметкерлері тарапындағы баптауларды тексеру кезінде «X» есептік жазбасына мұндай құқықтар берілмегені анықталды. Аталған мән-жайлар зиянкес пайдаланушының артықшылықтарын арттырғанын куәландырады.

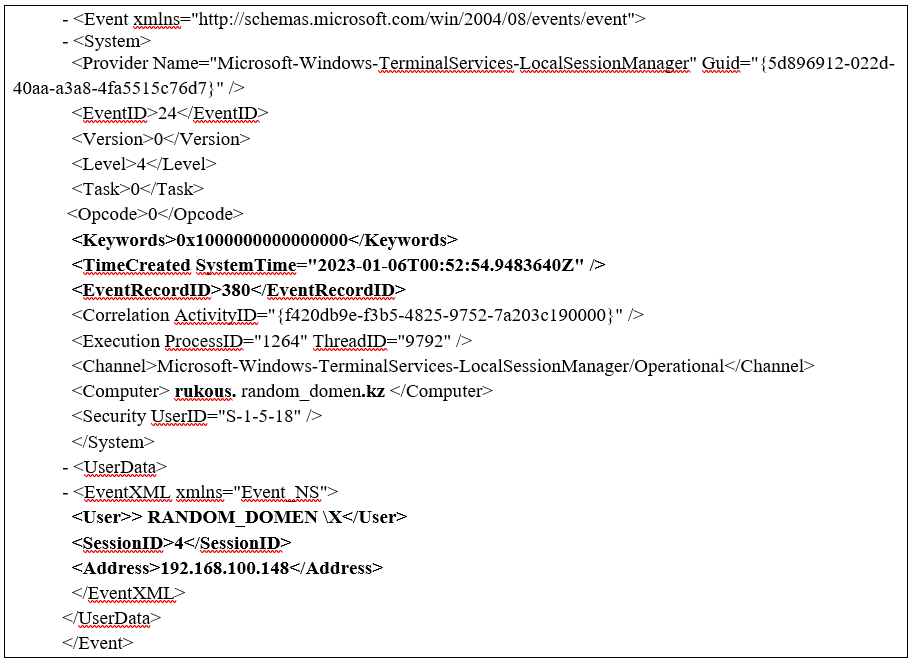

2) құрылғыға RDP хаттамасы бойынша 192.168.100.148 IP-мекенжайы бар құрылғыдан қашқтан қосылу жүзеге асырылғаны анықталды. Бұл ретте лог-файлда қосылу күні туралы жазба жоқ, бірақ 6 қаңтарда сағат 00:52:54-те сессияда үзіліс болғаны туралы жазба бар.

3) «Windows оқиғалар журналы» лог-файлдарының жазбаларына сүйене отырып, осы құрылғыда жазғының жұмыс істеуі үшін пайдаланылған «X» пайдаланушының есептік жазбасы жария етілгенін болжауға болады.

4) зиянкестің іздерін іздеу барысында бағдарламалардың (HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store) іске қосылғаны туралы ақпаратты қамтитын тізілім зерттелді. Тізілімде келесі бағдарламалар іске қосылғаны туралы жазбалар бар, бұл ретте іске қосылған күні туралы ақпарат жоқ:

- C:\Users\X\AppData\Local\Microsoft\OneDrive\19.043.0304.0013\FileSyncConfig.exe;

- C:\Program Files\Google\Chrome\Application\chrome.exe;

- C:\Users\X\AppData\Local\Microsoft\OneDrive\Update\OneDriveSetup.exe;

- C:\Program Files\WinRAR\WinRAR.exe;

- E:\encoderdecryption@gmail.com.exe.

5) «X» есептік жазбасының жария етілуіне күдіктенуге байланысты көрсетілген пайдаланушының әрекеттері туралы ақпаратты қамтитын Ntuser.dat журналы зерттелді. Болжам бойынша «X» пайдаланушы шифрлау әрекеттерін 2023 жылғы 6 қаңтарда сағат 00:51:40-та жүзеге асырған.

6) Қатқыл дискіде берілген бейнені зерттеуден кейін КИҰӘҚ қызметкерлері 2023 жылғы 24 қаңтарда ұйым 192.168.100.148 хостында шифрлаушы вируспен зақымдалғанын хабарлап, «Windows оқиғалар журналының» лог-файлдарын сұратты.

4. RDP бойынша барлық зақымдалған ЖС-ға қосылу жүзеге асырылған 192.168.100.148 IP-мекенжайынан алынған лог-файларды зерттеу.

7) зиянкестің іздерін айқындау мен шифрлаушы вируспен зақымдалған объектілерді белгілеу мақсатында осы құрылғыда «Windows оқиғалар журналы» лог-файлдары зерттелді. «Windows PowerShell» лог-файлында 5 қаңтарда сағат 23:30:53-те «X» пайдаланушының есептік жазбасындағы лог-файлында жазбаларды тазалау туралы жазба бар. Бұл «X» пайдаланушының лог-файларды тазалауды жүзеге асыруға мүмкіндік беретін артықшылықты құқығы бар екенін дәлелдейді. Алайда, ұйымның қызметкерлері тарапындағы баптауларды тексеру кезінде «X» есептік жазбасына мұндай құқықтар берілмегені анықталды. Аталған мән-жайлар зиянкес пайдаланушының артықшылықтарын арттырғанын куәландыруы ықтимал.

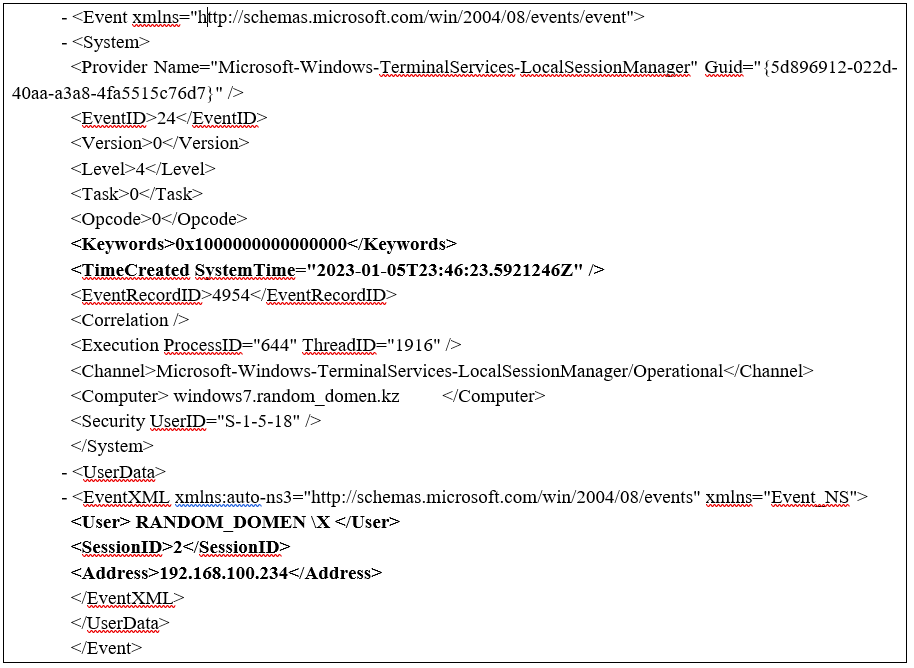

8) 1С 192.168.100.234 серверін иеленіп, зиянкес 192.168.100.148 құрылғысына қашықтан қосылуды жүзеге асырды, бұл ретте қосылу күні туралы жазба жоқ, бірақ 5 қаңтарда сағат 23:46:23-те сессияда үзіліс болғаны туралы жазба бар.

9) 2023 жылғы 25 қаңтарда ұйымның қызметкерлері компьютер мерзімді түрде қайта жүктелгені себепті, 192.168.100.148 жұмыс станциясының бейнесін алу мүмкін еместігін хабарлады. Осыған байланысты 192.168.100.148 IP-мекенжайы бар зақымдалған компьютердің қатқыл дискісіне сұрау салынды. Қатқыл дискі алынғаннан кейін 192.168.100.148 IP-мекенжайымен компьютердің қатқыл дискісін клондау жүзеге асырылды.

10) зиянкестің белсенділігі туралы ақпаратты іздеу мен жинау мақсатында «X» пайдаланушының әрекеттері туралы ақпаратты қамтитын Ntuser.dat журналы зерттелді.

Тізілімнің бөлімінде (HKEY_CURRENT_USER\ Software\Microsoft\Windows\CurrentVersion\Explorer\Recent) 5 қаңтарда сағат 23:41:23-те «X» есептік жазбасымен 192.168.100.148 құрылғысы 192.168.100.216 IP-мекенжайы бар құрылғыда орналасқан «default_folder» желі папкасына қосылуды жүзеге асырғаны туралы жазба бар. Болжаммен, зиянкестің құрылғылары сол уақытта «default_folder» папкасына zip архивінде жүктелген.

a. C:\Users\X\Desktop\desktop.zip

b. C:\Users\X\AppData\Local\Temp\Rar$DIb0.936\3.zip

c. C:\Users\X\Desktop\Advanced_IP_Scanner.zip

d. C:\Users\X\AppData\Local\Temp\Rar$DIb0.983\3.zip

11) КИҰӘҚ қызметкерлері 1 ақпанда 192.168.100.216 хост шифрланғанын хабарлады. Ұйым қызметкерлері тарапынан тексеру кезінде көрсетілген хостта тек қана «default_folder» папкасы шифрланғаны анықталды.

12) болжам бойынша «X» есептік жазбасы жария етілгеніне байланысты, көрсетілген пайдаланушының әрекеттері туралы ақпаратты қамтитын Ntuser.dat журналы зерттелді. «X» пайдаланушы 192.168.100.148 құрылғысындағы деректерді шифрлау әрекеттерін шамамен 5 қаңтарда сағат 22:57:16-да жүзеге асырған.

13) Зерттеу жүргізілген құрылғыдағы C:\Users\X\Desktop, C:\Users\X\Desktop\3 директорийлерінде де күдікті файлдар айқындалды:

– geek.exe

(SHA-256 d394fe2492f8e07d5557c42e8aa614e8c83defbe399d002697253df0e5791971) – Windows операциялық жүйелеріне арналған қосымшалар менеджері (басқа бағдарламаларды жоюға арналған бағдарлама). Файлға қол қойылған, қолтаңба жарамды.

– kavremvr.exe

(SHA-256 707b2d3dd4fc7473b0668eb8f215f623a3b61ab11069f5f885c23dd829063862) – Windows стандартты құралдарымен жойылмайтын «Касперский Зертахасының» бағдарламаларын жоюға арналған ақысыз утилита. Файлға қол қойылған, қолтаңба жарамды.

– Setup.exe

(SHA-256 ae8e0cab1786a619e0e0cb044209e5de7a6a30375dd88400c59551061f318a68, IObit Unlocker) – бұл қандай да бір себеппен бұғатталған және жою мүмкін емес файлдарды жоюға мүмкіндік беретін қосымша. Файлға қол қойылған, қолтаңба жарамды.

– RyukReadMe.txt – өтеп алу туралы ақпарат берілген файл.

– hrmlog1, RYUKID – RYK шифрлаушымен байланысты файлдар.

– 5-NS new.exe MD5:

(597DE376B1F80C06D501415DD973DCEC). Компиляция күні – 06.09.2018

Файл хост директорийінің сканері болып табылады.

– Backdoor.exe

(MD5: 7F7DC2327999488AD5C9B3598A2C0A99). Компиляция күні – 09.09.2018.

Бұл файл .NET-те жазылған консольдік бағдарлама болып табылады. Іске қосу кезінде пайдаланушының атын және парольді қарапайым тексеру орындалады. Деректер дұрыс енгізілген кезде “cmd.exe” іске қосылады. Пайдаланушының аты – «№4», паролі – «0987654321aA@».

– DefenderControl.exe

(MD5: 0442A8479AA5F19DD5A64DDFD677B9F8).

Бұл файл Windows Defender-ді шұғыл ажыратуға немесе іске қосуға арналған утилита болып табылады. Шифрлаудың немесе компрессияның ешқандай әдістері байқалмағанымен, файлда бэкдордың бар болуының айқын белгілері бар. Бэкдордың функционалы желімен өзара іс-қимыл жасаудың көптеген API функциялары, файлдық операциялар және процессорлармен жұмыстар бойынша көрінеді. Сондай-ақ, пернетақта клавиштерінің басылуын және курсордың қалпын оқып алу функциясын шақырулар байқалып, бұл кейлоггердің белгісі болып табылады. Бағдарлама файлды ағымдағы директорийде конфигурациялау деректерімен жасап шығарады.

5. №3 бейнені зерттеу

1) зиянкестің іздерін айқындау мен шифрлаушы вируспен зақымдалған объектілерді анықтау мақсатында осы құрылғыда «Windows оқиғалар журналы» лог-файлдары зерттелді. Зерттеу нәтижелері бойынша лог-файлда C:\Users\X\Desktop\3\encoderdecryption@gmail.com.exe шифрлаушы вирус орнатылғаны туралы 2023 жылғы 5 қаңтарда сағат 22:31-де жасалған жазба бар. Аталған әрекеттер қашықтан 192.168.100.148 құрылғысынан жүзеге асырылған. Бұл ретте лог-файлда қашықтағы сессияның басталуы туралы ақпарат жоқ, бірақ оның 2023 жылғы 5 қаңтардағы сағат 23:01:49-да орын алған үзілісі туралы ақпарат бар.

2) «Windows оқиғалар журналы» лог-файлының жазбаларына сүйене отырып, бұл құрылғыда «X» пайдаланушының есептік жазбасы жария етілгенін болжауға болады.

3) зиянкестің белсенділігі туралы мәліметтерді іздеу мен жинау мақсатында осы құрылғының бағдарламалардың іске қосылуы туралы ақпаратты қамтитын Amcache.hve журналы зерттелді. Осылай, 5 қаңтарда сағат 21:55-тен бастап 6 қаңтардағы сағат 03:04-ке дейін «X» есептік жазбасы арқылы зиянкестің құралдары болуы мүмкін файлдар, сондай-ақ зиянды файлдар іске қосылғаны белгіленді.

4) №3 бейненің операциялық жүйесінің бағдарламаларды бастапқы жүктеу мен іске қосу процесін жеделдетуге жауап беретін компонентін талдау 5 қаңтарда сағат 21:56-тен бастап 23:05-ке дейінгі аралықта дайындалу бойынша және көрсетілген құрылғыдағы деректерді шифрлау болуы ықтимал қызмет жүргізілгенін анықтады. Болжаммен, шифрлауды (\VOLUME{01d7473465dd8e88-8265e985}\USERS\X\APPDATA\LOCAL\TEMP\RAR$DRB13324.14967\ ENCODERDECRYPTION@GMAIL.COM\DEFENDERCONTROL.EXE.) бағдарламасы жүзеге асырған.

6. №4 бейнені зерттеу

1) №4 бейнені талдау root\X\Desktop директорийінде орналасқан файлдарды шифрлаушы шифрлағанын белгілеуге мүмкіндік берді.

2) «Windows оқиғалар журналы» лог-файлдарында 2022 жылғы 9 қарашаға дейінгі жазбалар ғана бар. Болжам бойынша файлдар тазартылған немесе логтау саясаты бапталмаған.

№2 сурет. Лог-файлдағы 2022 жылғы 9 қарашаға дейінгі жазбалар.

3) бейнені зерттеу кезінде Users\*\Downloads\ директорийінде #4 компьютердегі әрбір есептік жазба үшін компьютер шифрланғаны (06.01.2023ж.) туралы хабарламамен (4-кестені қарау) «unlock-info.txt» файлы жүктелгені анықталды.

4-кесте. «unlock-info.txt»

| Файлдың атауы | Әрбір пайдаланушы үшін downloads директорийіне жүктелген | Жүктеу басталған және аяқталған күні | Есептік жазба | Дәлелдердің орналасқан орны |

| unlock-info.txt | №4-1:\Users\user1 \

Downloads |

06.01.2023, 7:04:39 | user1 | №4-1:\Users\ user1 \Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\X\Downloads | 06.01.2023, 7:04:37 | X | №4-1:\Users\X\Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\user2 \Downloads | 06.01.2023, 7:04:35 | user2 | №4-1:\Users\user2 \Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\root\Downloads | 06.01.2023, 7:04:34 | Root | №4-1:\Users\root\Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\Public\Downloads | 06.01.2023, 7:04:34 | Public | №4-1:\Users\Public\Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\user3 \Downloads | 06.01.2023, 7:04:32 | user3 | №4-1:\Users\user3 \Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\user4\Downloads | 06.01.2023, 7:04:30 | user4 | №4-1:\Users\user4\Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\user5 \Downloads | 06.01.2023, 7:04:28 | user5 | №4-1:\Users\user5\Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\user6\Downloads | 06.01.2023, 7:04:27 | user6 | №4-1:\Users\user6\Downloads\unlock-info.txt |

| unlock-info.txt | №4-1:\Users\user7 \Downloads | 06.01.2023, 7:04:25 | user7 | №4-1:\Users\user7 \Downloads\unlock-info.txt |

Сонымен қатар, «encoderdecryption@gmail.com.exe» шифрлау құрылғысы компьютерге 2023 жылғы 5 қаңтарда сағат 20:05-те жүктелген.

4) «Windows оқиғалар журналының» лог-файлдары тазартылған немесе логтау саясаты бапталмаған. Сондай-ақ, құрылғыдағы бірқатар файлдарды шифрлаушы вирус шифрлағаны белгіленді. Құрылғыда қандай да бір қашықтан қосылулар және деректермен айлалы әрекеттердің жасалғаны туралы ақпарат жоқ.

5) №4 құрылғыда парольдер берілген есептік жазбалар айқындалды:

- IP – логиндер және парольдер,Recent Files,,,*,№4-1:\Windows.old\Users\*\NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\98;

- Пароли.xlsx,Recent Files,,,* ,№4-1:\Windows.old\Users\* \NTUSER.DAT\

Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\75.

7. AD зерттеу (домен контроллер):

1) зиянкестің белсенділігі туралы мәліметтерді іздеу мен жинау мақсатында осы құрылғының бағдарламалардың іске қосылуы туралы ақпаратты қамтитын Amcache.hve журналы зерттелді. Осылай, 5 қаңтарда сағат 18:33-тен бастап 6 қаңтардағы сағат 03:58-ге дейін «X» есептік жазбасы арқылы зиянкестің құралдары болуы мүмкін файлдар, сондай-ақ зиянды файлдар іске қосылғаны белгіленді.

5-кесте. Бағдарламалардың іске қосылуы туралы ақпарат

| Күні мен уақыты | Іске қосылған файлдарға дейінгі жол |

| 05.01.2023 18:33 | c:\users\X\downloads\lostmypassword\lostmypassword.exe |

| 05.01.2023 18:38 | c:\windows\system32\credentialuibroker.exe |

| 05.01.2023 18:39 | c:\windows\system32\mstsc.exe |

| 05.01.2023 21:21 | c:\users\X\desktop\encoderdecryption@gmail.com.exe |

| 05.01.2023 21:42 | c:\windows\system32\searchindexer.exe |

| 05.01.2023 23:57 | c:\users\X\desktop\5-ns new.exe |

| 06.01.2023 03:58 | c:\users\X\downloads\5-ns new.exe |

2) зиянкестің осы құрылғыдағы белсенділігі туралы ақпаратты іздеу мен жинау мақсатында «X» пайдаланушының әрекеттері туралы ақпаратты қамтитын Ntuser.dat журналы зерттелді.

Зерттеу барысында UserAssist іске қосылған бағдарламалардың тізілімінде encoderdecryption@gmail.com.exe шифрлаушы вирусы іске қосылғаны туралы жазба анықталды.

3) «Windows оқиғалар журналының» лог-файлдарында 2023 жылғы 5 қаңтарда 192.168.100.234 құрылғысы (1С-сервер) AD құрылғысымен қашықтан сәтті қосылғаны туралы жазба бар. Қосылу RDP хаттамасы арқылы жүзеге асырылған.

05.01.2023 18:28:33 192.168.100.234:51234 (first attempt).

05.01.2023 28:39 192.168.100.234:54888 (sucess).

4) КИҰӘҚ қызметкерлері 2023 жылғы 25 қаңтарда 1С-серверінің бейнесіне сұрау салды. «Ұйым» қызметкерінің ақпараты бойынша қызмет көрсетуші ұйым 1С-серверін қайта орнатуды жүзеге асырып, резервтік көшірмесі қалпына келтірілген. Осыған байланысты 1С-серверіндегі цифрлық іздерді жинау мүмкін болған жоқ.

5) RDP бойынша AD-мен тіркелген қосылулар:

- 023-01-05T23:56:28.367848+00:00 1672962988 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.234) 25

- 2023-01-05T21:45:56.952182+00:00 1672955157 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.148) 25

- 2023-01-05T20:55:20.454700+00:00 1672952120 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.234) 25

- 2023-01-05T18:28:54.753019+00:00 1672943335 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.234) 21

- 2023-01-05T12:13:07.986546+00:00 1672920788 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \root) connecting from IP (192.168.100.7) 25

- 2023-01-05T10:51:44.387190+00:00 1672915904 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \root) connecting from IP (192.168.100.85) 25

6) бұдан басқа, зерттеу барысында 2023 жылғы 30 қаңтарда Workstation2, Workstation3 жұмыс станциялары және 192.168.100.49 хост зақымдалғанын дәлелдейтін фактілер айқындалды.

8. Ақпараттық қауіпсіздік инцидентінің туындау алғышарттары

Ұйымның локальдық желісі Интернет желісіне Интернетке қол жеткізудің бірыңғай шлюзі арқылы қосылмаған.

2023 жылғы 5 қаңтарда КИҰӘҚ қызметкерлері жүзеге асырған Shodan іздестіру жүйесінде random_domen.kz интернет-ресурсы бойынша ақпаратты жинау 1С-серверінің RDP қашықтан басқару хаттамасының порты ашық екенін айқындады.

- Өзекті лицензиясы жоқ желіаралық экран пайдаланылады.

- 1С-сервер домен-контроллермен бір кіші желіде орналасқан.

- Сенімсіз парольдер пайдаланылады.

- №4 құрылғыда жүйеде авторлануға арналған есептік жазбалар мен парольдер сақталады.

- Кейбір жұмыс станцияларында қазіргі уақытта Microsoft қолдап отырмайтын және осалдықтары бар Windows 7 операциялық жүйесі пайдаланылады.

9. encoderdecryption@gmail.com.exe шифрлаушысын зерттеу:

Іске қосылғаннан кейін бағдарлама ОЖ іске қосу үшін қажет жүйелік файлдардан басқа, барлық файлдарды шифрлайды.

Шифрланған файлдар мынадай кеңейтулер алады:

*.(CW-WL3048625917)(encoderdecryption@gmail.com).RYKCRYPT

Выполняются следующие команды командной строки:

- net stop MSDTC

- bcdedit /set {default} bootstatuspolicy ignoreallfailures

- bcdedit /set {default} recoveryenabled no

- wb№4 delete catalog –quiet

- net stop SQLSERVERAGENT

- net stop MSSQLSERVER

- net stop vds

- net stop vss

- netsh advfirewall set currentprofile state off

- netsh firewall set opmode mode=disable

- net stop SQLWriter

- net stop SQLBrowser

- net stop MSSQL$CONTOSO1

Бұл командалар Windows операциялық жүйесінде SQL Server, виртуалды дискілер қызметі, Windows томдарын көлеңкелі көшіру қызметі мен брандмауэр сияқты түрлі қызметтерді тоқтатуға және белгілі функцияларды ажыратуға арналған:

• «net stop» қызметті тоқтау үшін пайдаланылады;

• «bcdedit» жүктеу параметрлерін орнату үшін пайдаланылады ;

• «wb№4» резервтік көшірмелер каталогын жою үшін пайдаланылады;

• «netsh» SQL Serverмен, виртуалды дискілер қызметімен, Windows томдарын көлеңкелі көшіру қызметі және брандмауэрымен байланысты Windows брандмауэрын баптау үшін пайдаланылады.

Шифрлаушы іске қосылған келесі процестерді іздейді және оларды тоқтатады:

- sqlserver.exe

- msftesql.exe

- sqlagent.exe

- sqlbrowser.exe

- sqlwriter.exe

- mysqld.exe

- mysqld-nt.exe

- mysqld-opt.exe

Автоматты жүктеулерге орнату үшін өзін өзі мынадай папкаға көшіреді:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp\

Келесі файлдарды құрайтын:

- %ProgramData%\IDk.txt – тұрақсыз әріптердің **10 тұрақсыз сандардың* CW-*2 форматындағы тұрақсыз мәні

- %ProgramData%\pkey.txt – алдыңғы мәнінен жасалған бейресми кілт

- %ProgramData%\prvkey.txt – IP-мекенжайы, бейресми кілт және құрбанның id туралы ақпарат бар файл

- %ProgramData%\RSAKEY.key – RSA кілт

- Барлық unlock-info.txt каталогтарында – өтеп алу талап етілетін мәтін.

10. IOC’s

| № | Күдікті файлдар | Hash-сомасы |

| 1 | kavremvr.exe | 014AAECB1A975F847474BA2C6E8D0A25 |

| 2 | 1.exe | EB9B7FEE810224C211ACA5FABCA47E63 |

| 3 | 5-NS new.exe | 597DE376B1F80C06D501415DD973DCEC |

| 4 | Backdoor.exe | 7F7DC2327999488AD5C9B3598A2C0A99 |

| 5 | DefenderControl.exe | 0442A8479AA5F19DD5A64DDFD677B9F8 |

| 6 | getDrives.exe | E97031312ABC6697F5B5BE1A2A241249 |

| 7 | Setup.exe | 3F252A9638A386A644AF51DCD155C0D5 |

| 8 | lostmypassword.exe | b719b80f990c091f0c2fb799a42ab656c930c8d0 |

| 9 | credentialuibroker.exe | d492a060d76a164d0ee964900ba63f80a79b1ce7 |

| 10 | mstsc.exe | 6e5b28e00d9633ee6704be49da77c064329e58434 |

| 11 | encoderdecryption@gmail.com.exe | 19e55e612051983e8c4fa76381e63c6abd574b2c |

| 12 | searchindexer.exe | 5ff548a40768c0a166aee6cba33e0669de31829d |

АҚ инцидентін жою жөніндегі талаптар

1. Интернет желісіне ИҚБШ арқылы қосылуды жүзеге асыру.

2. Пайдаланушылардың құқықтарын қолжетімділікті басқару саясаты қағидаларына немесе «Ақпараттық-коммуникациялық технологиялар және ақпараттық қауіпсіздікті қамтамасыз ету саласындағы бірыңғай талаптарды бекіту туралы» (бұдан әрі-БТ) Қазақстан Республикасы Үкіметінің 2016 жылғы 20 желтоқсандағы № 832 қаулысына сәйкес бөлу.

3. Пайдаланушылардың есептік жазбалары қауіпсіздік саясатына, басқа әкімшілердің құқықтары мен артықшылықтары түрленімдеріне өзгерістер енгізу мүмкіндігінсіз, күнделікті міндеттерді орындау үшін жеткілікті құқықтар мен артықшылықтарға ие болуы тиіс.

4. ҚР СТ ISO/IEC 27002-2015 стандартының артықшылықты қол жеткізу құқықтарын басқару бойынша 9.3.2-тармағына сәйкес артықшылықты құқықтарды бөлу мен қолдану шектелген және басқарылатын болуы тиіс.

5. Серверлер мен жұмыс станциялары үшін лицензияланған операциялық жүйені орнату.

6. RDP хаттамасы бойынша қол жеткізулерді жабу.

7. Лицензияланған ақпаратты қорғау құралдарын пайдалану.

8. Операциялық жүйелер мен қолданбалы бағдарламалық қамтылымды мерзімді жаңарту.

9. Үнемі және қажеттілікке қарай парольдерді жаңартуды жүзеге асыру.

10. Басып енулерді айқындау және болдырмау жүйесінде оқиғаларды журналдауды баптау.

Жұмыс станциясының шифрлаушы вируспен зақымдалу белгілері байқалған кезде файлдардың бөлігін шифрлаудан сақтауға көмектесетін ұсынымдар.

1. Шифрлаушымен зақымдалудың бірінші белгілері көріне басталсымен дереу жұмыс станциясының қуатын ажырату.

2. Вирусқа қарсы БҚ-мен бірге жүктеу файлын дайындау.

3. Зақымдалған дискіні вирусқа қарсы құралдармен сканерлеу, табылған вирустарды карантинге орналастыру.

4. Зиянкестермен байланысқа шықпау.

5. Шифрлаушының түрін анықтау және файлдардың шифрін ашу үшін сыртқы утилиталарды пайдалану.

6. Егер сыртқы утилиталар көмектеспесе, бірақ шифрланған файлдардың құндылығы аса маңызды болса, шифрланған деректердің үліглері мен шифрлаушының денесін мамандарға қолмен талдау жүргізу үшін жіберген дұрыс. Бұл ретте шиярлаушы кілттерді жасап шығару үшін жиі жағдайда ОЖ бірегей сәйкестендіргіштерін немесе вирустың көшірмелерін пайдаланатыны себепті, шифрлаушыны карантиннен жоймаған және ОЖ-ны қайта орнатпаған маңызды.

Шифрлау нәтижесінде келтірілетін нұқсанды және жұмыс станциясының шифрлаушы вируспен зақымдалу тәуекелін азайту жөніндегі ұсынымдар.

1) Резервтік көшірмені желілік қоймада сақтау.

2) БТ талаптарына сәйкес автоматты резервтік көшіруді баптау.

3) Жұмыс станцияларында вирусқа қарсы құралдарды орнату және үнемі жаңарту.

Техникалық мамандарға арналған АҚ қатерлерін белсенді түрде іздеу жөніндегі ұсынымдар.

1. Күдікті папкалардың немесе файлдардың жасалуына, не winword.exe/excel.exe пайдаланылған rundll32.exe немесе regsvr32.exe сияқты процестердің іске қосылуына байланысты оқиғаларды қадағалау.

2. Күдікті cscript.exe / wscript.exe, әсіресе, желілік белсенділікке байланысты

іске қосылуларды тексеру.

3. Күмәнді немесе обфускация жүргізілген (жасырылған) командалық жолдары бар powershell.exe процестерін тексеру.

4. Автоматты жүктеу папкасында орналастырылған, Run кілттеріне қосылған немесе міндеттерді жоспарлаушының көмегімен іске қосылып орындалатын файлдар мен скрипттерді талдау.

5. Sdbinst.exe орындалуын командалық жолдың күдікті дәлелдері тұрғысынан

тексеру.

6. HKLM\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Image File Execution Options бөлімінде жаңа кілттердің жасалуын тексеру.

7. Қорғау жүйелері есептік деректердің Mimikatz сияқты дампинг құралдарының өзіндік сұрау салуларын айқындай алатынын тексеру.

8. Желілік барлау құралдарының AdFind командалық жолының дәлелдері сияқты өзіндік артефактілерін іздеуді жүзеге асыру.

9. %TEMP% немесе %AppData% сияқты қалыпты емес орындардан файлдардың орындалуына байланысты артефактілерді тексеру мен анықтау.

10. RDP бойынша қосылуларға байланысты Windows тізілімі мен брандмауэрын түрлендірулерді айқындау.

11. Желі бойынша қозғалу әрекеттерін анықтау үшін RDP арқылы қосылуларды қадағалау және талдау.

12. Күдікті сұрау салаларды пайдалана отырып, wmic.exe іске қосуларды анықтау.

13. Жүйелеріңіз Cobalt Strike Beacon пайдалы жүктемелерін және оларға ұқсас пайдаланудан кейінгі фреймворктардың өзіндік құралдарын (кемінде командалық жолдың әдеттегі дәлелдерімен және әдеттегі орындардан іске қосылатындарды) айқындай алатынын тексеру.

14. PsExec, SMBExec және екіжақты тағайындаудың басқа да құралдарымен немесе басып енуге тестілеу (пентест) құралдарымен байланысты жаңа қызметтердің құрылу оқиғаларын қадағалау.

15. Жалпы жүйелік файлдар (svchost.exe сияқты) ретінде жасырылған, алайда негізгі файлдары немесе орналасқан орны қалыпты емес орындалатын файлдарды бақылау.

16. Желіңізде қашықтан қол жеткізу құралдарын рұқсатсыз пайдалану беліглерін бақылау.

17. Бұлтты қоймалардың клиенттерін орнату оқиғаларын және бұлтты қоймаларға қол жеткізу оқиғаларын бақылау мен олардың рұқсат етілген болып табылатынын тексеру.

18. Зиянды конфигурациялары бар файлдардың орындалу оқиғаларын анықтау үшін соңғы хосттарадағы белгілі FTP-бағдарламаларын қадағалау.